|

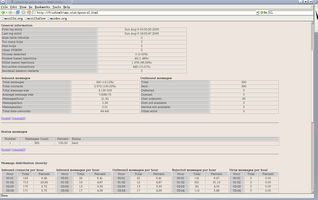

Почтовый пакет TPmail для Unix систем |

|

Выбор языка[анг] [рус] |

Начало |

Документация |

Поддержка |

Новости |

Ресурсы |

Контакты |

|

Авторское Право © 2006 Дмитрий Стефанков | Last modified: $Date: 2010-01-27 15:30:11+03 $ |

|

|

|